概念

安全组是一个逻辑上的分组,这个分组是由同一个地域(Region)内具有相同安全保护需求并相互信任的实例组成。每个实例至少属于一个安全组,在创建的时候就需要指定。同一安全组内的实例之间网络互通,不同安全组的实例之间默认内网不通。可以授权两个安全组之间互访。

安全组是一种虚拟防火墙,具备状态检测包过滤功能。安全组用于设置单台或多台云服务器的网络访问控制,它是重要的网络安全隔离手段,用于在云端划分安全域。

安全组限制

- 单个安全组内的实例个数不能超过 1000。如果您有超过 1000 个实例需要内网互访,可以将他们分配到多个安全组内,并通过互相授权的方式允许互访。

- 每个实例最多可以加入 5 个安全组。

- 每个用户的安全组最多 100 个。

- 对安全组的调整操作,对用户的服务连续性没有影响。

- 安全组是有状态的。如果数据包在 Outbound 方向是被允许的,那么对应的此连接在 Inbound 方向也是允许的。

- 安全组的网络类型分为经典网络和专有网络。

- 经典网络类型的实例可以加入同一地域(Region)下经典网络类型的安全组。

- 专有网络类型的实例可以加入同一专有网络(VPC)下的安全组。

安全组实践

云服务器ECS安全组实践(一)

云服务器ECS安全组实践(二)

云服务器ECS安全组实践(三)

新手必备

新购

随着云服务器的普及以及对学生优惠的力度,相对于虚拟主机的价格,很多开发者或者学生更倾向于选择云服务器ECS。

虚拟主机已经有完善的配置,你只需要开通运用即可。但是,云服务器就不会那么轻松了,你需要懂得简单的服务器环境配置,如果是Linux,你还需要懂得一些Linux的运维工作。

新手经常会遇到如下问题:

- 为什么通过SSH无法连接服务器?

- 域名解析了,域名也绑定了(通过控制台登录的),为什么域名无法访问?

- 服务器MySql数据库安装成功了,为什么本地无法连接?

总之,很多类似的问题,这里就不一一举例了,下面我们就来聊一聊,新购用户该如何选择安全组。

截止2017年6月4日,用户点击购买ECS默认会选择自定义配置。

计费方式:包年包月

地域:根据服务用户群体地域选择即可

网络:默认是私有网络,是指逻辑隔离的私有网络,您可以自定义网络拓扑和 IP 地址,支持通过专线连接,网络可扩展性强。适合于对网络有个性化定制及高级定制需求的客户。

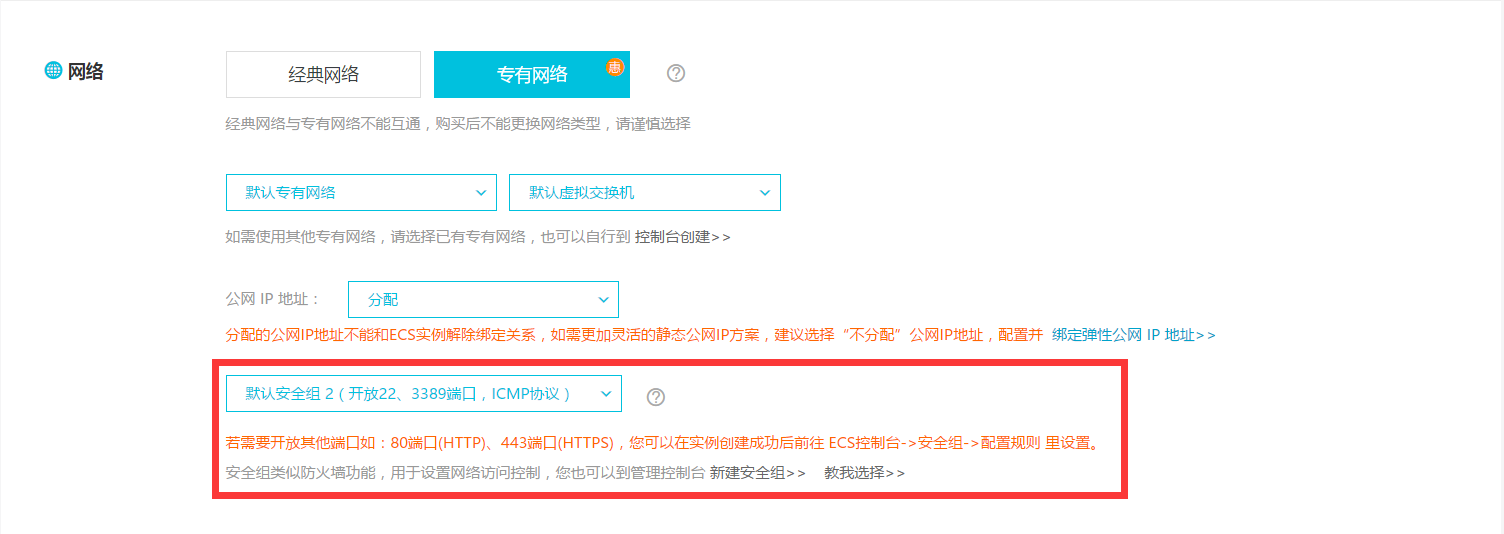

如果你选择的是专有网络,可以注意到网络选项下面有一个安全组的选项,点击下拉会看到默认安全组2(开放22,3389,ICMP协议),选择即可。

如果你选择的是经典网络,点击安全组下拉会看到两个选项,默认安全组1和默认安全组2,建议选择1并勾选一下选项。

注意

- 22端口是Linux系统下SSH端口,用于远程连接。

- 3389端口是Windows系统用于远程桌面连接的。

- 如果你先私有网络,若需要开放其他端口如:80端口(HTTP)、443端口(HTTPS),您可以在实例创建成功后前往 ECS控制台->安全组->配置规则 里设置。

好,到目前为止,剩下的选项根据自己的需求,简单配置一下即可下单了。

配置

购买成功后,安全组位于云服务器 ECS-网络和安全-安全组。

点击配置规则,一下是楼主服务器的安全组配置:

由于楼主选择的是经典网络,对于内网出入方向以及公网出方向大家可以暂且不用考虑(默认为空即可),这里我们只需要配置公网入方向就ok。

服务器只开放了80以及22端口,对于楼主来着足够了,当然如果你服务器安装可MySql,可以开放3306端口(不建议对外开放)点击右上角新增安全组规则即可。

当然,如果你选择是专有网络的话,安全组只有内网如方向和内网出方向了。

我理解的专有网络的内网入方向和内网出方向和经典网络的外网入方向和外网出方向是对等的。由于专有网络是逻辑隔离的VPC,内网是相对隔离的,当然也就不存在经典网络的内网出入方向。

以上,只是自己的一些理解,如有不对之处敬请指正!